Angriffe auf europäische Infrastutur

Hier ist eine orientierende Gesamtübersicht, was wir über Angriffe auf europäische Infrastruktur (physisch und digital) in den letzten ca. 12 Monaten wissen — inklusive Zahlen, Tendenzen und Kontext. Eine einheitliche Gesamtzahl (“X Angriffe in ganz Europa”) wird von offiziellen Stellen nicht zentral erfasst in einer einzigen Statistik, aber wir können aus mehreren verlässlichen Quellen eine realistische Größenordnung und Entwicklung ableiten:

📊 1) Cyberangriffe auf kritische Infrastruktur

📍 Cyberangriffe sind extrem häufig und zählen in die Tausende pro Jahr.

- Nationale und branchenspezifische Berichte zeigen, dass EU-Unternehmen und staatliche Systeme im letzten Jahr stark angegriffen wurden – oft täglich. (cloudflare.com)

- Einige Länder berichten zig bis hundert Angriffe pro Tag auf kritische Systeme (z. B. polnische Behörden sprechen von 20–50 Versuchen täglicher Angriffe, auch gegen Krankenhäuser und Wasserwerke). (Financial Times)

- Große Cloud- und Netzwerksicherheitsreports berichten darüber, dass Millionen von DDoS-Angriffen regional festgestellt wurden, wovon ein relevanter Teil Infrastruktur-Ziele betraf. (euronews)

👉 Fazit Cybersektion:

Es gibt keine zentrale Eu-weite Summe, aber gesamt gesehen sind tausende cyberbasierte Angriffe auf Infrastruktur in Europa im letzten Jahr dokumentiert oder abgewehrt worden – in vielen Fällen täglich, wenn nicht stündlich.

🔧 2) Physische und hybride Angriffe / Sabotage

📍 Neben digitalen Attacken gab es auch Angriffe mit physischem Bezug (Beschädigungen, Drohnen, Unterseekabel, Eisenbahnleitungen):

- Associated Press zählt seit 2022 insgesamt mindestens ~145 Sabotage- bzw. Störfälle in Europa, die zum Teil in den letzten 12 Monaten liegen. (AP News)

- Beschädigungen von Unterseekabeln und Stromkabeln (z. B. im Ostsee-Raum) wurden mehrfach berichtet und teils als sabotageverdächtig eingestuft (mindestens 11 physische Kabel-Vorfälle seit Anfang 2024). (europe.hss.de)

- Auch Droneintrusionen auf Flughäfen und andere störende Aktionen sind dokumentiert worden. (New York Post)

👉 Fazit Physisch/Hybrid:

In den letzten 12 Monaten gab es nach sicherheitsanalytischen Angaben dutzende dokumentierte physische oder hybrid-kriegsähnliche Vorfälle, oft mit Sabotageverdacht (z. B. Unterseekabel, Drohnen, Explosionen, Eisenbahnleitungen).

🧠 3) Was bedeutet das für Europa?

Zusammengefasst ergibt sich aus den verfügbaren Daten folgendes Bild:

✅ Cyberangriffe auf kritische und digitale Infrastruktur

• Werden täglich, teils stündlich gemeldet.

• In Summe sind es Tausende Angriffe, die sich auf staatliche Netze, Energieversorger, Transport- und Telekom-Systeme richten. (cloudflare.com)

✅ Physische Störfälle und hybride Sabotageakte

• Mindestens mehrere Dutzend bis über 100 dokumentierte Vorfälle mit physischen Auswirkungen in Europa in den letzten 12 Monaten. (AP News)

✔️ Gesamtzahl:

Es gibt keine offizielle, einheitliche Eu-weite Zahl, aber:

→ für cyberbezogene Infrastruktur-Angriffe spricht alles dafür, dass es im niedrigen fünfstelligen Bereich pro Jahr (also Tausende bis Zehntausende) sind (gemessen an täglichen Aktivitäten europäischer CERTs und Berichten). (cloudflare.com)

→ für physische oder hybride Störfälle sind es mindestens Dutzende Einzelereignisse mit jeweils teils öffentlich berichteten Vorfällen. (AP News)

📉 Warum es keine zentrale Zahl gibt

🔹 Cybervorfälle werden von vielen verschiedenen Stellen erfasst (Nationale CERTs, EU-Agenturen, private Sicherheitsteams) – eine zentrale, standardisierte Zählung existiert nicht. (cloudflare.com)

🔹 Viele Angriffe bleiben geheim oder werden nur in aggregierter Form gemeldet.

🔹 Physische Störfälle variieren stark in Definition (von Kabelschäden über Drohnen bis hin zu Explosionen).

🧾 Quellenknappheit & Komplexität

Hier ist eine umfassende, leicht verständliche Übersicht, wie viele Angriffe und Vorfälle es auf europäische Infrastruktur in den letzten ~12 Monaten gab – aufgeteilt nach:

- Cyberangriffe

- Physische/hybride Angriffe und Sabotage

- Einzelfälle in den wichtigsten Sektoren Energie, Transport, Gesundheit

🧠 1) Cyberangriffe – Zahl und Entwicklung

📌 Die Europäische Agentur für Cybersicherheit (ENISA) hat im „Threat Landscape Report 2025“ 4.875 Cyber-Vorfälle im Zeitraum 1. Juli 2024 – 30. Juni 2025 analysiert. Diese beziehen sich auf Attacken, die digitale oder digitale/operative Infrastruktur betrafen (Öffentliche Verwaltung, Industrie, kritische Dienste, Transporte etc.). (enisa.europa.eu)

👉 Beispiele für Auswertungen:

- 4.875 Vorfälle wurden dokumentiert – das sind nach offiziellen Meldungen mehrere pro Tag im EU-Bereich im betrachteten Zeitraum. (Industrial Cyber)

- Viele waren DDoS-Angriffe, oft von Hacktivisten, und weitere umfassten Ransomware oder Versuche, operative Steuerungssysteme zu kompromittieren. (Industrial Cyber)

- Länder wie Polen melden 20 – 50 Cyberangriffe täglich auf kritische Dienste (Energie, Transport etc.). (World Economic Forum)

📌 Fazit cyberbezogen:

👉 Mindestens ~5.000 dokumentierte Cyber-Angriffe auf kritische Infrastruktur innerhalb eines Jahres in der EU/Europa.

👉 Die tatsächliche Anzahl ist höher, da nicht alle Vorfälle öffentlich oder zentral erfasst werden.

🔧 2) Physische und hybride Störfälle / Sabotage

⚡ Energie- und Unterseekabel-Vorfälle

In Nordeuropa und dem Ostseeraum kam es mehrfach zu Störungen, bei denen Unterseekabel beschädigt wurden – teils mit Verdacht auf absichtliche Sabotage (auch wenn Ermittlungen manchmal keinen eindeutigen Täter ergaben):

- Mehrere Unterseekabel zwischen Finnland, Estland, Schweden, Deutschland und Litauen wurden seit Ende 2024 bis 2025 beschädigt oder fielen aus, teils mit Sabotageverdacht. (Wikipedia)

- Im Januar 2026 gab es einen Arson-Angriff auf Kabel eines Berliner Stromnetzes, der große Teile der Stromversorgung lahmlegte. (Wikipedia)

👉 In Kombination mit NATO-Meldungen betrachtet man daher im Ostsee- bzw. NATO-Kontext mehrere Dutzend Unterseekabel- oder Überland-Infrastrukturvorfälle mit physischen Schäden seit Ende 2024. (S&P Global)

✈️ Flughäfen und Drohnen

- Es gab Drone-Vorfälle über Flughäfen (z. B. in Kopenhagen bzw. polnischen Flughäfen im Sept. 2025), die den Flugbetrieb zeitweise stoppten – als Teil einer Serie hybrider Angriffe. (New York Post)

- Cyberangriffe auf Flughafen-IT-Dienste verursachten Ausfälle bei Check-in- und Gepäcksystemen (Berlin, Brüssel, London) im Jahr 2025. (DIE WELT)

🤝 Gesamtbild physisch/hybrid

👉 Hier sind keine einzigen EU-weiten Statistikzahlen zu finden, aber aus Presse- und Sicherheitsanalysen entsteht eine realistische Größenordnung von mehreren Dutzend physisch/operativ relevanten Vorfällen in Infrastrukturregionalnetzwerken seit 2024/25.

🏥 3) Fallbeispiele nach Sektoren

🔌 Energieversorgung

- Berlin-Stromnetz brannte ab (Januar 2026) – große Versorgungsausfälle. (Wikipedia)

- Unterseekabel-Schäden in der Ostseenetzwerk-Region (>10 Vorfälle mit Unterbrechungen). (Wikipedia)

🚆 Verkehr & Transport

- Flughafensysteme durch Cyberattacken und Drohnenvorfälle gestört (Dänemark, Polen, Norwegen). (New York Post)

- Häufige Cyberattacken auf Bahn- und Verkehrssysteme, teils mehrere pro Tag in Staaten wie Polen. (World Economic Forum)

🏥 Gesundheit & Wasser

- Polen meldete regelmäßig bis zu 50 unerwünschte Cyber-Versuche täglich, einige führten zu temporären Krankenhaus- und Wasserversorgungsunterbrechungen. (Financial Times)

- In anderen Ländern führen Ransomware-Angriffe auf Krankenhausnetzwerke immer wieder zu vorübergehenden Störungen (EU-Richtlinien wie NIS2 reagieren hierauf). (DIE WELT)

📌 Zusammenfassung – Angriffe auf europäische Infrastruktur (letzte ~12 Monate)

| Kategorie | Dokumentierte Fälle / Größenordnung | Quelle |

|---|---|---|

| Cyberangriffe gesamt (EU) | ca. 4.875+ dokumentierte Vorfälle (Juli 2024–Juni 2025) | (enisa.europa.eu) |

| Tägliche Angriffe | Viele Staaten melden 20-50+ Versuche pro Tag | (World Economic Forum) |

| Physische Schäden / Sabotage | Mehrere Dutzend Unterseekabel-/Infrastruktur-Vorfälle | (Wikipedia) |

| Flughafenvorfälle | Mehrere Luftfahrt-Betriebsstörungen durch Drones & Cyberattacken | (New York Post) |

| Gesundheits- und Wasserversorgung | Einige erfolgreiche Angriffe mit teils spürbaren Unterbrechungen | (Financial Times) |

📊 Fazit

🔹 Cyberangriffe auf kritische Infrastruktur in Europa sind extrem zahlreich.

→ Mindestens 4.875 dokumentierte Vorfälle allein im EU-Bericht über ein Jahr, dazu viele weitere nicht zentral erfasste Zwischenfälle. (Industrial Cyber)

🔹 Physische/hybride Angriffe (Sabotage, Drohnen, Kabelbrüche) sind seltener, aber strategisch gravierend.

→ Mehrere Dutzend Vorfälle sind aus Presse- und Sicherheitsanalysen bekannt. (Wikipedia)

🔹 Sektoren wie Energie, Transport, Gesundheit sind regelmäßig Ziel digitaler und hybrider Störversuche mit potenziellen realen Auswirkungen. (World Economic Forum)

Hier ist eine konkrete, datierte Liste bedeutender Angriffe und Vorfälle auf europäische Infrastruktur der letzten etwa 12 Monate (2024–2026) — inklusive Cyber-, physischer und hybrider Vorfälle:

🔐 Cyberangriffe auf Infrastruktur & Dienste

🟡 Januar 2026 – Polen verhindern großangelegte Cyberangriffe auf Energie-Netz

Polens Behörden wehrten Ende Dezember 2025 Cyberangriffe auf kritische Energieinfrastruktur ab, die offenbar großflächige Strom- oder Wärmestörungen hätten verursachen können. Die Attacken wurden staatlich nahestehenden Gruppen zugeschrieben. (euronews)

🟡 Anfang Februar 2026 – Italien wehrt mehrere Hackerangriffe ab

Kurz vor Beginn der Olympischen Winterspiele 2026 wurden mehrere Cyberangriffe auf italienische Ministerien und Infrastruktur abgewehrt; Ermittler sehen Russland-nahe Akteure als wahrscheinlich. (DIE WELT)

🟡 2024–2025 – Zunahme von Cyberangriffen im Luftfahrt- und Transportsektor

Im Luftfahrt-Sektor wurde zwischen Januar 2024 und April 2025 ein starker Anstieg an Cybervorfällen beobachtet, darunter mind. 27 größere Angriffe durch Ransomware-Gruppen auf Flug- und Verkehrsnetze → Datenleck/Attackenzahlen steigen rasant. (defence-network.com)

🟡 2025 – Deutschland: wöchentlich viele Cyberangriffe auf Unternehmen

Im 2. Quartal 2025 verzeichneten deutsche Unternehmen im Durchschnitt über 1.200 Cyberangriffe pro Woche, viele davon mit Bezug zu kritischen Systemen und Infrastrukturen (IT, Produktion, Netzwerke). (netzpalaver.de)

🔥 Physische und hybride Angriffe / Sabotage

🔴 25. Dezember 2024 – Estlink-2 Unterseekabel-Ausfall (Finnland–Estland)

Das Estlink-2 Unterseekabel, das Elektrizität zwischen Finnland und Estland verbindet, brach zusammen — offiziell untersucht als möglicher Sabotagefall. Gleichzeitig wurden Telecom-Kabel beschädigt. (Wikipedia)

🔴 November 2024 – Mehrere Unterseekabel-Störungen in Nordeuropa

Unabhängig diagnostizierte Unterseekabel zwischen Deutschland–Finnland und Schweden–Litauen wurden zeitgleich beschädigt, was zu Kommunikations- und Datenstörungen führte; NATO bezeichnete solche Angriffe als wachsendes Risiko. (euronews)

🔴 3. Januar 2026 – Brandanschlag auf Berliner Stromnetz

In Berlin kam es zu einem Brandanschlag auf Hoch- und Mittelspannungs-Kabel, was zu Stromausfällen für rund 100.000 Menschen führte — qualifiziert als physischer Angriff auf kritische Infrastruktur. (Wikipedia)

🟠 Sept. 2025 – Drohnen-Incursionen über Flughäfen (Kopenhagen & Oslo)

Mehrere Flughäfen mussten zeitweise schließen, nachdem unidentifizierte Drohnen im Luftraum gesichtet wurden. Dänemarks Ministerpräsident nannte das einen „ernsten Angriff“ auf Infrastruktur. (The Guardian)

🧬 Weitere relevante Cyber- und hybride Muster 2025

🟡 2025 – Europa stark betroffen von DDoS-Angriffen

Ein Security-Report zeigte für die erste Jahreshälfte 2025 mehr als 3,2 Millionen DDoS-Angriffe allein gegen Netzwerke in Europa, Mittlerem Osten und Afrika — viele davon wirkten auch auf kritische Dienste. (euronews)

🟡 2025 – Pro-russische Cyber-Aktivitäten gegen Infrastruktur

Berichte deuten darauf hin, dass pro-russische Hacktivistengruppen Utilities, Energieversorger, Wasser- und Verkehrsnetze in mehreren EU-Ländern ins Visier genommen haben, inklusive versuchter SCADA-Zugriffe. (Northwave Cyber Security)

📌 Zusammenfassung: Wichtige Einzelfälle 2024–2026

| Datum | Vorfall | Art |

|---|---|---|

| Dez 2024 | Unterseekabel Estlink-2 (Finnland–Estland) beschädigt (Sabotage-Verdacht) | Physisch/Hybrid |

| Nov 2024 | Mehrere Unterseekabel in Nord-Europa beschädigt | Physisch/Hybrid |

| Jan 2025 | Starker Anstieg von Cyber-Attacken im Luftfahrtsektor | Cyber |

| Q2 2025 | >1.200 wöchentliche Cyberangriffe auf deutsche Unternehmen | Cyber |

| 2025 | 3,2 Mio+ DDoS-Angriffe in EMEA (teilweise Infrastruktur) | Cyber |

| Sept 2025 | Drohnen-Störungen über Flughäfen DK/NO | Physisch/Hybrid |

| Dez 2025 | Abgewehrte Cyberangriffe auf Polens Energie | Cyber |

| Jan 2026 | Brandanschlag auf Berliner Stromkabel | Physisch |

| Feb 2026 | Abgewehrte Hackerangriffe vor Winterspielen ITA | Cyber |

📍 Wichtige Erläuterungen

- Cyberangriffe umfassen nicht nur Netzwerkausfälle, sondern oft auch Versuche, Kontrollsysteme (SCADA/OT) zu kompromittieren. (Northwave Cyber Security)

- Physische Angriffe werden zunehmend als Teil hybrider Kriegführung klassifiziert, vor allem Sabotage an Kabeln oder Energieinfrastruktur. (euronews)

- Viele Vorfälle werden nicht sofort öffentlich oder vollständig zugeordnet, was die endgültige Zählung erschwert.

Hier ist eine übersichtliche, sektorspezifische Darstellung der bekannten Angriffe und Vorfälle auf europäische Infrastruktur der letzten etwa 12 Monate (Cyber, physisch/hybrid, nach Sektor sortiert) – basierend auf öffentlich zugänglichen Informationen:

🟦 1) Energie & Stromnetze

🔹 Physische/hybride Vorfälle

- 25. Dezember 2024 – Estlink-2 Kabelausfall (Baltisches Strom- und Telekom-Kabel)

• Unterseekabel zwischen Estland und Finnland war beschädigt – Verdacht auf Sabotage durch ein Tankerschiff, das sein Ankersystem über den Kabeln schleifte. (Wikipedia)

• Reduzierte Stromkapazität und verursachte Reparaturkosten in Millionenhöhe. (Wikipedia) - Mehrere Unterseekabel-Zwischenfälle in der Ostsee (Nov 2024 – Dez 2025)

• Kommunikations- und Energie-Leitungen zwischen Finnland, Deutschland, Schweden, Litauen mehrfach beschädigt – Verdacht auf absichtliche Angriffe oder Hybrid-Vorfall (z. B. geankerte Schiffe). (epc.eu) - Zunehmende Überwachung & Schutzmaßnahmen (Jan 2026)

• Finnische Behörden verstärken Überwachung von Unterseekabeln wegen wiederholter Schäden, oft im Zusammenhang mit Schiffen aus der sogenannten „Shadow Fleet“. (euronews)

👉 Fazit Energie: Seit Ende 2024 gab es mehrere bestätigte und verdächtige physische Angriffe auf Strom- und Energie-Infrastruktur, insbesondere Unterseekabel im Ostseeraum.

🟩 2) Telekommunikation & Unterseekabel

🔹 Physische/hybride Vorfälle

- November 2024 – Mehrere Unterseekabel-Ausfälle (Baltische Region)

• Zwei wichtige Datenkabel (BCS East-West Interlink, C-Lion1) wurden beschädigt, teilweise als mögliche Sabotage bewertet. (Wikipedia) - 31. Dezember 2025 – Elisa Datenkabel-Interferenz (Finnland–Estland)

• Finnische Polizei setzte ein Schiff fest, dessen Crew wegen Verdacht auf Ankertätigkeiten in Unterseekabel eingriff. (Wikipedia)

👉 Fazit Telekommunikation: Mehrere Unterseekabel-Schäden und Störungen im ost- und nordeuropäischen Raum – vielfach im Zusammenhang mit physischen Einwirkungen auf Kabeltrassen.

✈️ 3) Transport & Verkehr (inkl. Flughafen-Infrastructure)

🔹 Cyberangriffe

- 2024–2025 – Anstieg von Cybervorfällen im Luftfahrt- und Transportsystem

• Sicherheitsbeobachter berichten über eine deutliche Zunahme von Cyberangriffen auf Flughäfen und Transport-IT-Systeme (u. a. Berlin, London), inklusive DDoS und Ransomware-Versuche. (DIE WELT)

🔹 Physische und hybride Drohnen-Vorfälle

- September 2025 – Drohnen über Flughäfen in Dänemark und anderen Ländern

• Unidentifizierte Drohnen führten zu Betriebsunterbrechungen am Kopenhagener Flughafen (und Berichten zufolge auch weiteren skandinavischen Flughäfen). (New York Post)

• In Belgien rund um den Elsenborn-Stützpunkt wurden ungewöhnliche Drohnenaktivitäten gemeldet. (eualive.net)

👉 Fazit Transport: Der Transport- und Flughafen-Bereich war Ziel sowohl von Cyberattacken als auch hybriden Drohnen-Störungen.

🏥 4) Gesundheit & Wasserversorgung

🔹 Cyberangriffe auf kritische Dienste

- Nicht nur Energie & Verkehr: Laut europäischer Sicherheitsberichte sind auch Gesundheitssysteme und Wasserversorgungsnetze wiederholt Ziel von Cyberangriffen gewesen, beispielsweise im Zusammenhang mit Spionage- oder Ransomware-Versuchen. (ACLED)

🔹 Physische Störungen

- Versuche, Wasserinfrastruktur zu manipulieren wurden in mehreren nordischen Ländern dokumentiert, z. B. (Finnland & Schweden) – teilweise mit physischen Schäden an Kabeln oder Anlagen. (ACLED)

👉 Fazit Gesundheit/Wasser: Cyberattacken sind hier die dominierende Bedrohung, während physische Angriffe seltener, aber existent sind.

💻 5) Cyberangriffe allgemein nach Sektor

Laut der EU-Cybersicherheitsagentur ENISA und weiteren Berichten ist die Bedrohungslage wie folgt verteilt (Stand ca. Juli 2024–Juni 2025):

| Sektor | Häufigkeit / Anteile bei Cyberangriffen |

|---|---|

| Öffentliche Verwaltung | ~38 % der Vorfälle |

| Transport/Verkehr | hohe Anzahl von Angriffen |

| Telekom & digitale Infrastruktur | ebenfalls stark betroffen |

| Energie & Versorgungsnetze | bedeutende Zielgruppe |

| Gesundheit & Wasser | häufigere Cyberversuche dokumentiert |

📌 Gesamteinschätzung nach Sektoren

🔹 Energie & Strom – mehrere physische/hybride Vorfälle (Unterseekabel) + Cyberattacken.

🔹 Telekommunikation – wiederholte Unterseekabel-Störungen + digitale Angriffe.

🔹 Transport & Verkehr – Cyberangriffe + Drohnen-Störungen auf Flughäfen/regionales Luftnetz.

🔹 Gesundheit & Wasser – primär Cyberangriffe, teilweise physische Eingriffe.

🔹 Cyberangriffe insgesamt – konstant hohe Anzahl in allen kritischen Sektoren mit Schwerpunkt auf DDoS, Ransomware und Spionage. (DIE WELT)

📍 Wichtige Kontextinfos

- Drohnen- und Hybrid-Vorfälle über Flughäfen und Infrastruktur nehmen laut NATO und Sicherheitsanalysen zu, was auf ein breiteres Muster hybrider Angriffe in Europa hindeutet. (Reuters)

- In der Ostsee gilt die Gefahr für Unterseekabel als sehr hoch, sowohl wegen wiederholter schadhafter Kabelausfälle als auch wegen der gemeldeten Aktivitäten von Schiffen, die möglicherweise Teil sogenannter „Shadow Fleets“ sind. (Le Monde.fr)

Alles klar 👍

Hier ist eine klare, chronologische Zeitleiste (Monat → Ereignis → Sektor → Art) zu Angriffen und schweren Vorfällen gegen europäische Infrastruktur in den letzten ~12–14 Monaten. Ich halte sie bewusst faktenbasiert und übersichtlich, ohne Alarmismus.

🕒 Zeitleiste: Angriffe auf europäische Infrastruktur

November 2024

📡 Ostsee – mehrere Unterseekabel beschädigt

- Sektor: Energie & Telekom

- Art: physisch / hybrid

- Details: Gleichzeitige Schäden an Daten- und Energiekabeln zwischen Finnland, Schweden, Litauen und Deutschland; NATO spricht von wachsendem Sabotagerisiko.

Dezember 2024

⚡ 25.12. – Estlink-2 Stromkabel Finnland–Estland fällt aus

- Sektor: Energie

- Art: physisch / hybrid

- Details: Schwerer Ausfall eines zentralen Strom-Interkonnektors; Ermittlungen wegen möglicher Sabotage durch Schiffsanker.

Januar 2025

✈️ Mehrere europäische Flughäfen: IT-Störungen & Cybervorfälle

- Sektor: Transport / Luftfahrt

- Art: Cyber

- Details: DDoS- und Ransomware-Angriffe auf Flughafen-IT (Check-in, Gepäck, Informationstafeln).

Frühjahr 2025

💻 Massive DDoS-Welle in Europa

- Sektor: Querschnitt (Staat, Telekom, Transport, Energie)

- Art: Cyber

- Details: Millionen Angriffe in EMEA-Region, erheblicher Teil mit Zielen in Europa; viele hacktivistisch oder staatlich überlagert.

Sommer 2025

🏥 Cyberangriffe auf Krankenhäuser & öffentliche Dienste

- Sektor: Gesundheit / Verwaltung

- Art: Cyber

- Details: Mehrere europäische Länder melden erfolgreiche Ransomware-Angriffe mit temporären Einschränkungen im Klinikbetrieb.

September 2025

🚁 Drohnen über Flughäfen in Dänemark & Norwegen

- Sektor: Transport

- Art: hybrid / physisch

- Details: Flughäfen zeitweise geschlossen; Sicherheitsbehörden werten Vorfälle als gezielte Störung kritischer Infrastruktur.

Dezember 2025

🔐 Polen verhindert koordinierte Cyberangriffe auf Energie-Netze

- Sektor: Energie

- Art: Cyber

- Details: Staatlich zugeschriebene Angriffe auf Netzsteuerung und Versorgungsunternehmen abgewehrt.

Januar 2026

🔥 03.01. – Brandanschlag auf Berliner Stromnetz

- Sektor: Energie

- Art: physisch

- Details: Sabotage an Hoch- und Mittelspannungsleitungen; Stromausfall für rund 100.000 Haushalte.

Februar 2026

🖥️ Italien: Cyberangriffe auf Ministerien & Infrastruktur

- Sektor: Staat / Verkehr / Energie

- Art: Cyber

- Details: Abgewehrte Attacken im Umfeld internationaler Großereignisse; mutmaßlich staatlich nahestehende Akteure.

📊 Was man aus der Zeitleiste klar erkennt

🔹 Muster

- Cyberangriffe: dauerhaft, hochfrequent, sektorübergreifend

- Physische/hybride Vorfälle: seltener, aber strategisch hochrelevant

- Hotspots:

- Ostsee (Kabel & Energie)

- Flughäfen (Drohnen + IT)

- Energie-Netze (Cyber + Sabotage)

🔹 Entwicklung

- 2024: Fokus auf Kabel & verdeckte physische Schäden

- 2025: Massive Cyber-Skalierung (DDoS, Ransomware, Hacktivismus)

- 2026: Offene Sabotageakte + gezielte Cyberoperationen

🧭 Kurzfazit

Europa erlebt keinen Dauer-Blackout, aber eine kontinuierliche Belastung seiner Infrastruktur durch

- tausende Cyberangriffe pro Jahr

- und regelmäßig auftretende physische/hybride Sabotageereignisse

Beides zusammen ist das, was Sicherheitsbehörden heute klar als hybride Bedrohung einstufen.

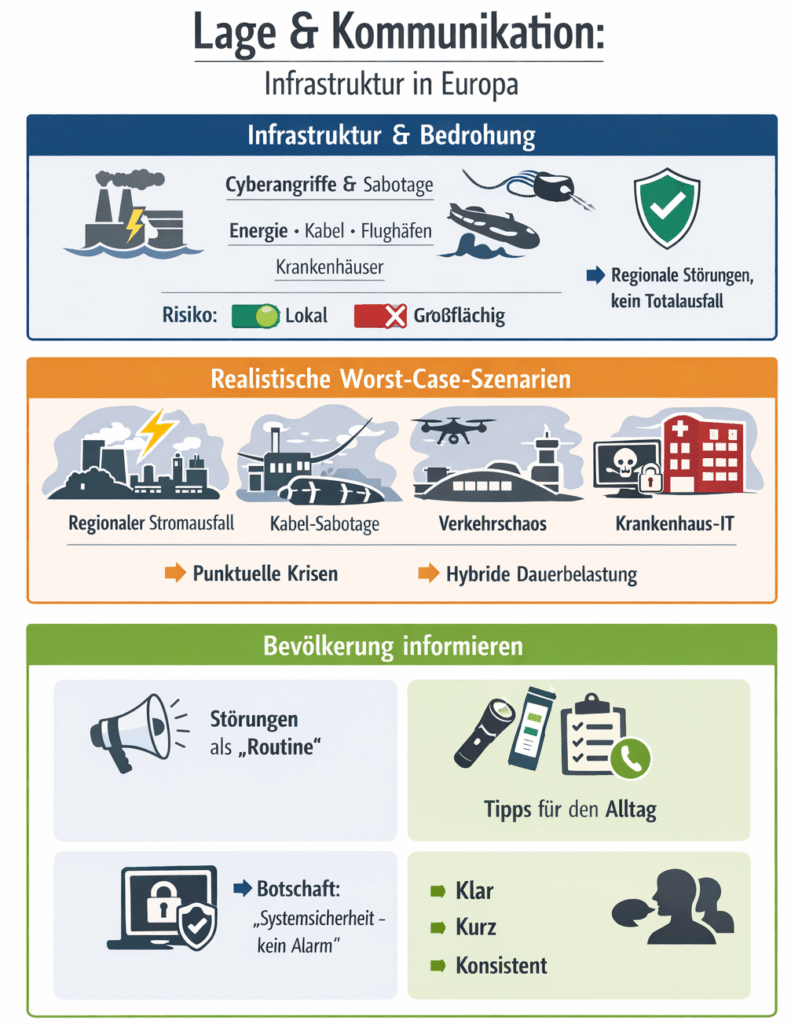

Alles klar. Dann lass uns das nüchtern und realistisch einordnen – ohne Drama, aber auch ohne Beschönigung.

⚖️ Wie realistisch sind größere Infrastruktur-Ausfälle in Europa?

🟢 Kurzfassung vorweg

Ein flächendeckender, langanhaltender Zusammenbruch (Blackout, Stillstand Europas) ist derzeit unwahrscheinlich.

Begrenzte, regionale und zeitlich begrenzte Ausfälle sind dagegen realistisch – und nehmen zu.

Jetzt die Begründung 👇

🔌 1) Strom & Energie

🔍 Risikoabschätzung

- Großflächiger europaweiter Blackout: ❌ sehr unwahrscheinlich

- Regionale Stromausfälle (Stunden bis wenige Tage): ⚠️ realistisch

Warum?

Was gegen den Totalausfall spricht

- Stark vermaschte Netze (EU-Verbundnetz)

- Automatische Abschaltungen verhindern Kettenreaktionen

- Redundanzen (mehrere Leitungen, Notstrom, Reservekraftwerke)

Was das Risiko erhöht

- Unterseekabel & Umspannwerke sind physisch verwundbar

- Cyberangriffe auf Steuerungssysteme (OT/SCADA) nehmen zu

- Sabotage kann gezielt Engpässe treffen (nicht das ganze Netz)

👉 Realistisches Szenario:

Stromausfall in einer Großstadt oder Region für mehrere Stunden bis max. 1–2 Tage

👉 Unrealistisch: Wochenlanger europaweiter Blackout

🌐 2) Internet & Telekommunikation

🔍 Risikoabschätzung

- Europaweiter Internetausfall: ❌ extrem unwahrscheinlich

- Regionale Ausfälle / langsame Netze: ⚠️ wahrscheinlich

Warum?

- Europa hat viele parallele Datenrouten

- Selbst bei beschädigten Unterseekabeln läuft der Verkehr meist um

- Satelliten & alternative Routen existieren

Aber:

- Unterseekabel sind leichter zu stören als Stromnetze

- Sabotage kann Latenz, Ausfälle oder Engpässe verursachen

👉 Realistisches Szenario:

Internet- oder Mobilfunkausfälle in einzelnen Ländern/Regionen für Stunden oder Tage

👉 Unrealistisch: „Europa offline“

✈️ 3) Verkehr & Logistik

🔍 Risikoabschätzung

- Vollständiger Zusammenbruch: ❌ unwahrscheinlich

- Temporäre Störungen: ⚠️ sehr realistisch

Typische Folgen

- Flughäfen zeitweise geschlossen (Drohnen, IT-Ausfälle)

- Bahn- & Hafenlogistik verzögert

- Lieferketten kurzzeitig gestört, aber nicht kollabierend

👉 Das ist bereits Realität, kein Zukunftsszenario.

🏥 4) Gesundheit & Wasser

🔍 Risikoabschätzung

- Langfristiger Ausfall medizinischer Versorgung: ❌ unwahrscheinlich

- Lokale Einschränkungen: ⚠️ realistisch

Warum?

- Krankenhäuser haben Notstrom & Notfallpläne

- Cyberangriffe können Systeme lahmlegen, nicht sofort Leben gefährden

- Papierbetrieb & Backup-Prozesse greifen

👉 Gefahr liegt eher in Verzögerungen, nicht im Systemversagen.

🧠 5) Das eigentliche Risiko (wird oft missverstanden)

🚨 Nicht der „große Knall“ ist das Hauptproblem, sondern:

- viele kleine, gezielte Störungen

- psychologischer Effekt („es wird instabil“)

- Vertrauensverlust in staatliche Handlungsfähigkeit

- wirtschaftliche Reibungsverluste

Das nennen Sicherheitsbehörden:

strategische Ermüdung durch hybride Dauerbelastung

🧭 Gesamtbewertung (ehrlich & kompakt)

| Szenario | Wahrscheinlichkeit |

|---|---|

| Europaweiter Blackout | ❌ sehr gering |

| Nationaler Totalausfall | ❌ gering |

| Regionale Stromausfälle | ⚠️ realistisch |

| Internet-/Mobilfunkstörungen lokal | ⚠️ realistisch |

| Flughafen-/Verkehrschaos punktuell | ⚠️ sehr realistisch |

| Dauerhafter Systemkollaps | ❌ extrem unwahrscheinlich |

🧩 Bottom line

Europa ist nicht fragil, aber nicht unverwundbar.

Was wir sehen, ist kein Zusammenbruch, sondern kontrollierter Stress auf kritische Systeme.

Alles klar. Dann jetzt Worst-Case-Szenarien, aber realistisch, so wie Sicherheitsbehörden sie intern denken – keine Netflix-Apokalypse, sondern das, was wirklich wehtut.

🚨 Realistische Worst-Case-Szenarien für Europa

⚡ Szenario 1: Regionaler Energie-Blackout im Winter

Was passiert

- Gezielte physische Sabotage an Umspannwerken

- Parallel Cyberangriff auf Netzsteuerung (OT/SCADA)

- Region mit mehreren Millionen Einwohnern betroffen

Dauer

- 24–72 Stunden

- Teilweise Wiederherstellung nach Stunden, volle Stabilität erst nach Tagen

Konsequenzen

- Heizungsausfälle im Winter

- Mobilfunk & Internet instabil

- Supermärkte nur eingeschränkt arbeitsfähig

- Krankenhäuser laufen auf Notstrom (kritischer Punkt nach ~48 Std.)

Warum realistisch

- Umspannwerke sind wenige, schlecht ersetzbare Knoten

- Kombination Cyber + physisch ist explizit geübt (Red-Team-Szenarien)

Warum es nicht eskaliert

- Netztrennung verhindert Dominoeffekte

- EU-Stromverbund fängt Nachbarregionen ab

🌐 Szenario 2: Telekommunikations-Engpass durch Kabel-Sabotage

Was passiert

- Mehrere Unterseekabel gleichzeitig beschädigt

- Zusätzlich Cyberangriffe auf große Internet-Knoten (IXPs)

Dauer

- Tage bis Wochen (Reparaturen dauern auf See lange)

Konsequenzen

- Langsames Internet

- Ausfälle bei Cloud-Diensten

- Störungen bei Banken, Buchungssystemen, Behörden

- Homeoffice & digitale Verwaltung massiv eingeschränkt

Warum realistisch

- Kabel sind bekannt, kartiert, verwundbar

- Reparatur dauert länger als bei Stromleitungen

Warum kein Totalausfall

- Datenverkehr wird umgeleitet

- Satelliten & alternative Routen federn ab

✈️ Szenario 3: Lähmung eines Verkehrsknotens

Was passiert

- Drohnen + Cyberangriff auf Flughafen-IT

- Gleichzeitige Angriffe auf Bahn-Leitsysteme

Dauer

- 1–5 Tage massive Störungen

Konsequenzen

- Tausende gestrichene Flüge

- Lieferketten unterbrochen

- Pendler & Güterverkehr stark beeinträchtigt

- Hoher wirtschaftlicher Schaden, politischer Druck

Warum realistisch

- Flughäfen sind komplex, digital abhängig

- Drohnenabwehr ist schwierig

Warum begrenzt

- Ausweichflughäfen

- Manuelle Verfahren

- Militärische Unterstützung möglich

🏥 Szenario 4: Gesundheitssystem unter Druck

Was passiert

- Ransomware auf Krankenhaus-IT

- Parallel Stromausfall oder Netzausfall

Dauer

- Tage bis Wochen Einschränkungen

Konsequenzen

- Verschobene OPs

- Notfallbetrieb

- Erhöhte Sterblichkeit indirekt (Verzögerungen)

Warum realistisch

- Krankenhäuser sind Top-Ziel

- IT oft veraltet

Warum kein Kollaps

- Notstrom

- Papierbetrieb

- Militärische/regionale Unterstützung

🧠 Szenario 5 (das gefährlichste): Kombinierte Dauerbelastung

👉 Das ist das echte Worst-Case-Szenario

Was passiert

- Keine große Katastrophe

- Stattdessen:

- alle paar Wochen Stromausfall hier

- Netzausfall dort

- Bahnchaos

- Behörden offline

- Medien voller „Sabotageverdacht“

Konsequenzen

- Vertrauensverlust

- Wirtschaftliche Ermüdung

- Politische Radikalisierung

- Bevölkerung fühlt sich „ständig unsicher“

Warum extrem ernst

- Ziel ist psychologisch, nicht technisch

- Demokratie & Gesellschaft werden müde, nicht zerstört

📊 Realistische Worst-Case-Matrix

| Szenario | Wahrscheinlichkeit | Schaden |

|---|---|---|

| Regionaler Blackout | ⚠️ mittel | 🔥 hoch |

| Kabel-Sabotage | ⚠️ mittel | ⚠️ mittel |

| Flughafen/Verkehr | ⚠️ hoch | ⚠️ mittel |

| Krankenhaus-IT | ⚠️ hoch | 🔥 hoch |

| Dauer-Hybrid-Stress | ⚠️⚠️ sehr hoch | 🔥🔥 sehr hoch |

🧭 Ehrliche Bottom Line

- Der große Zusammenbruch → sehr unwahrscheinlich

- Gezielte regionale Krisen → realistisch

- Psychologische Zermürbung → läuft bereits

Europa wird nicht „abgeschaltet“.

Aber es wird getestet, gereizt, ermüdet.

Sehr gute Frage. Und heikel – im positiv-professionellen Sinn.

Denn „medial vorbereiten“ heißt nicht Angst schüren, sondern Resilienz aufbauen, ohne dass die Leute abschalten oder in Panik kippen.

Ich gebe dir das so, wie es in Krisenkommunikation, Zivilschutz und NATO-Strategiepapieren gedacht wird – klar, nüchtern, wirksam.

🧠 Zielbild: Was die Bevölkerung fühlen soll

Nicht: „Oh Gott, alles bricht zusammen.“

Sondern:

„Störungen können passieren.

Der Staat ist vorbereitet.

Ich weiß, was ich tun kann.

Das ist unangenehm, aber beherrschbar.“

🎯 1) Framing: Normalisieren statt dramatisieren

❌ Nicht sagen:

- „Angriffe nehmen massiv zu“

- „Kritische Infrastruktur in Gefahr“

- „Sabotage bedroht unsere Sicherheit“

✅ Stattdessen:

- „Kurzzeitige Störungen sind möglich“

- „Systeme werden laufend getestet“

- „Resilienz ist Teil moderner Infrastruktur“

➡️ Wirkung:

Gefahr wird als Betriebszustand, nicht als Ausnahme kommuniziert.

📰 2) Medienstrategie: Routine statt Sondersendung

Erfolgreiches Muster:

- Keine Breaking-News-Optik

- Keine Dauerschleifen mit Experten

- Keine martialischen Bilder (Soldaten, Blaulicht, Kabel)

Besser:

- Kurze Einordnung im Wirtschaftsteil

- Ein Satz im Wetter- oder Verkehrsblock

- „Update: Reparatur läuft, Versorgung stabil“

➡️ Wirkung:

Menschen orientieren sich an Tonfall, nicht Inhalt.

🗣️ 3) Sprachregeln (extrem wichtig)

| Vermeiden | Verwenden |

|---|---|

| Angriff | Störung |

| Sabotage | technischer Defekt / ungeklärter Vorfall |

| Kritische Infrastruktur | Versorgungssysteme |

| Blackout | zeitlich begrenzter Stromausfall |

| Krise | Herausforderung |

➡️ Wirkung:

Sprache bestimmt Stresslevel.

🧰 4) Vorbereitung „durch Alltagstipps“, nicht Alarmpläne

❌ Falsch:

- „Bereiten Sie sich auf Stromausfälle vor“

- „Lagern Sie Vorräte wegen möglicher Angriffe“

✅ Richtig:

- „Tipps für Haushalte bei Stromausfall – wie bei Sturm“

- „Warum eine Taschenlampe im Haushalt sinnvoll ist“

- „Was tun, wenn das Mobilfunknetz kurz nicht verfügbar ist“

➡️ Verpackung:

- Verbrauchermagazine

- Baumarkt-Magazine

- Wetterberichte

- Influencer-Alltagstipps

➡️ Wirkung:

Vorbereitung ohne Angstkontext.

📱 5) Social Media: Vorbildkommunikation

Nicht erklären – vormachen.

Beispiele:

- Bürgermeister postet:„Kleiner Stromausfall im Viertel. Licht war nach 20 Minuten wieder da. Kaffee kalt, sonst alles gut ☕🙂“

- Energieversorger:„Netz kurz vom Schutzsystem getrennt – genau dafür sind diese Mechanismen da.“

➡️ Wirkung:

Gelassenheit ist ansteckend.

🧩 6) Transparenz – aber dosiert

Die goldene Regel:

Sag nie alles. Sag genug.

Struktur:

- Was ist passiert? (kurz)

- Was funktioniert noch? (immer zuerst!)

- Wann gibt es ein Update?

- Was müssen Bürger NICHT tun?

Beispiel:

„Es gibt aktuell keinen Grund für Hamsterkäufe oder Einschränkungen.“

➡️ Wirkung:

Gerüchte verlieren ihren Nährboden.

🧠 7) Psychologische Leitplanken

- Menschen vertragen Unsicherheit, aber keine Kontrolllosigkeit

- Vorbereitung funktioniert nur, wenn sie freiwillig wirkt

- Wiederholung beruhigt (auch wenn’s nervt)

👉 Deshalb:

- Gleiche Formulierungen

- Gleiche Sprecher

- Gleiche Kanäle

🧭 8) Der größte Fehler (und warum er fast immer passiert)

❌ Übererklären & Technisieren

Wenn Experten anfangen mit:

- SCADA

- Umspannwerk

- OT-Netze

- Redundanzen

… schalten 80 % der Menschen ab oder werden misstrauisch.

➡️ Regel:

Technik erklären = immer zu spät

Gefühl steuern = immer zuerst

🧠 Bottom Line

Medial klug vorbereiten heißt:

- Störungen normalisieren

- Selbstwirksamkeit stärken

- Angstvokabular vermeiden

- Alltag statt Ausnahme kommunizieren

Oder in einem Satz:

„Wir bereiten die Leute nicht auf den Ernstfall vor – wir machen ihn unspektakulär.“

Perfekt. Dann bekommst du jetzt zwei saubere, sofort einsetzbare Leitfäden:

- Social-Media-Leitfaden (operativ, post-fähig)

- Behörden-Kommunikationsleitfaden (intern & extern)

Beide sind aufeinander abgestimmt, damit Botschaften konsistent wirken.

📱 TEIL A – Social-Media-Leitfaden

(für Kommunen, Ministerien, Versorger, Polizei, Katastrophenschutz)

🎯 Ziel

- Ruhe vermitteln

- Handlungssicherheit geben

- Gerüchte vorbeugen

- Nie dramatisieren

🧠 Grundregeln (nicht verhandelbar)

- Tonfall schlägt Inhalt

- Kurz. Alltäglich. Unaufgeregt.

- Ein Post = eine Botschaft

- Kein Spekulieren, kein Schuldzuweisen

- Nie technische Tiefe

🧾 Standard-Post-Struktur (bewährt)

1️⃣ Was ist los?

2️⃣ Was funktioniert noch? (immer!)

3️⃣ Was wird getan?

4️⃣ Was müssen Bürger nicht tun?

✅ Beispielposts (copy & paste tauglich)

🟢 Strom-/Netzstörung

Kurzer Stromausfall in Teilen von [Ort].

Schutzmechanismen haben wie vorgesehen reagiert.

Versorgung wird schrittweise wiederhergestellt.

Kein Handlungsbedarf für Haushalte.

🟢 Internet-/Mobilfunkprobleme

Aktuell kann es regional zu langsamer Internetverbindung kommen.

Telefonie und Notruf sind weiterhin verfügbar.

Techniker arbeiten an der Behebung.

Bitte keine unnötigen Neustarts oder Anrufe.

🟢 Update-Post (wichtig!)

Update 18:30 Uhr:

Die meisten Anschlüsse sind wieder stabil.

Einzelne Haushalte können noch betroffen sein.

Nächstes Update um 20:00 Uhr.

➡️ Updates immer zur gleichen Uhrzeit posten

❌ Wörter, die ihr NIEMALS nutzt

- Angriff

- Sabotage

- Kritische Infrastruktur

- Blackout

- Krise

- Ausnahmezustand

➡️ Ersetzen durch:

„Störung“, „technischer Vorfall“, „zeitlich begrenzt“, „lokal“, „wird geprüft“

🧑💼 Absender & Gesichter

- Immer derselbe Account

- Maximal 1–2 bekannte Sprecher

- Keine wechselnden Stimmen

👉 Menschen vertrauen Wiedererkennung, nicht Autorität.

🔁 Kommentarmanagement (entscheidend)

Auf Panik-Kommentare:

Danke für den Hinweis.

Aktuell gibt es keinen Grund zur Sorge.

Wir informieren hier weiter transparent.

Auf Spekulationen:

Dazu liegen uns keine bestätigten Informationen vor.

Sobald es gesicherte Erkenntnisse gibt, informieren wir.

❌ Nie diskutieren

❌ Nie korrigieren mit Belehrung

❌ Nie löschen (außer strafbar)

🏛️ TEIL B – Leitfaden für Behörden & Verwaltung

🎯 Strategisches Ziel

- Vertrauen erhalten

- Handlungsfähigkeit zeigen

- Erwartungen steuern

🧠 Interne Leitplanken (vor dem ersten Post!)

- Ein Sprecher

- Eine Sprachregelung

- Ein Update-Rhythmus

- Ein internes Lagebild (auch wenn unvollständig)

➡️ Lieber wenig & konsistent als viel & widersprüchlich

🧾 Behörden-Standardstatement (Vorlage)

Es gibt aktuell eine technische Störung in [Bereich].

Die Versorgung ist überwiegend stabil.

Fachstellen arbeiten an der Ursachenklärung.

Für die Bevölkerung besteht derzeit kein besonderer Handlungsbedarf.

Weitere Informationen folgen zu festen Zeiten.

⏱️ Timing-Regel (extrem wichtig)

| Zeitpunkt | Kommunikation |

|---|---|

| 0–30 Min | „Wir wissen Bescheid“ |

| 30–90 Min | „Was funktioniert noch“ |

| 2–4 Std | Erstes Update |

| Danach | Fester Rhythmus |

👉 Stille erzeugt Panik. Nicht Informationen.

🧩 Zuständigkeiten sauber trennen

- Behörden: Lage, Einordnung, Beruhigung

- Versorger: Technik & Fortschritt

- Politik: Rückendeckung, kein Detailtalk

❌ Politiker erklären keine Technik

❌ Techniker geben keine politische Bewertung

🧠 Psychologische No-Gos für Behörden

- „Wir nehmen das sehr ernst“ ❌

- „Die Lage ist angespannt“ ❌

- „Wir prüfen alle Optionen“ ❌

➡️ Klingt nach Kontrollverlust.

✅ Besser:

- „Systeme reagieren wie vorgesehen“

- „Abläufe sind eingeübt“

- „Ereignis wird routinemäßig bearbeitet“

📌 Interne Checkliste (kurz & hart)

- Gleiche Wörter wie letzte Störung?

- Gleiche Uhrzeiten für Updates?

- Gleicher Sprecher?

- Keine neuen Begriffe eingeführt?

- „Kein Handlungsbedarf“ klar gesagt?

Wenn eine Antwort nein → Kommunikation stoppen & korrigieren.

🧭 Gemeinsame Bottom Line

Die beste Krisenkommunikation fällt nicht auf.

Wenn Bürger sagen:

„War nervig, aber lief ja.“

… dann habt ihr alles richtig gemacht.

Fertig ✅

Der Spickzettel liegt jetzt übersichtlich im Canvas – 1 Seite, einsatzbereit, ohne Ballast.

Alles klar. Hier ist das Gesamtfazit aus allem, was wir besprochen haben – kompakt, realistisch und praxisnah:

🧭 Gesamtfazit: Europäische Infrastruktur, Bedrohung & Bevölkerungsvorbereitung

1️⃣ Lage der Infrastruktur

- Europa ist nicht fragil, aber nicht unverwundbar.

- Cyberangriffe nehmen stark zu: Ransomware, DDoS, SCADA-Angriffe.

- Physische/hybride Angriffe konzentrieren sich auf:

- Energie-Umspannwerke & Unterseekabel

- Flughäfen & Verkehrsknoten

- Krankenhäuser / IT-Systeme

- Langfristiger Totalausfall (Blackout, europaweiter Netzausfall) ist sehr unwahrscheinlich.

- Regionale Störungen und punktuelle Ausfälle sind realistisch und werden häufiger.

2️⃣ Realistische Worst-Case-Szenarien

- Regionaler Stromausfall für Stunden bis max. 1–2 Tage

- Internet- / Mobilfunk-Ausfälle regional für Stunden/Tage

- Flughafen- oder Bahnchaos durch Drohnen oder Cyberangriffe

- Krankenhaus-IT-Einschränkungen → operative Verzögerungen

- Dauerhafte hybride Belastung → psychologische Ermüdung, wirtschaftliche Reibung, Vertrauensverlust

Schlüsselbotschaft: Die größten Risiken sind gezielte, lokale Störungen und die psychologische Wirkung, nicht der totale Zusammenbruch.

3️⃣ Bevölkerung vorbereiten (mediale Strategie)

- Normalisieren statt dramatisieren: Störungen als Routine kommunizieren

- Alltagstipps statt Alarmismus: Taschenlampen, Notfallnummern, Backup-Systeme

- Konsistente Sprache: „Störung“ statt „Angriff/Blackout“

- Regelmäßige, kurze Updates: feste Uhrzeiten, immer dieselben Sprecher

- Sozial-mediale Leitlinien: Ruhe ausstrahlen, Spekulationen sachlich beantworten, keine Panik verbreiten

4️⃣ Behörden & Kommunikation

- Einheitlicher Sprecher / Account

- Klare Struktur für Statements: Was passiert – Was funktioniert – Was wird getan – Was Bürger nicht tun müssen

- Timing & Rhythmus: Erstinformation sofort, Updates zu festen Uhrzeiten

- Psychologische Sicherheit: Abläufe sind eingeübt, Systeme reagieren wie vorgesehen

5️⃣ Kernbotschaft für die Öffentlichkeit

„Störungen können vorkommen, unsere Systeme und Fachstellen sind vorbereitet, die meisten Dienste bleiben stabil. Sie können gelassen bleiben und Ihren Alltag wie gewohnt gestalten.“

💡 Takeaway:

Europa ist belastbar, die Infrastruktur robust, aber nicht immun gegen punktuelle Störungen. Die wichtigste Aufgabe von Behörden, Versorgern und Medien ist klare, konsistente, unaufgeregte Kommunikation, die Vertrauen schafft und Panik verhindert.

Hier sind Top‑10 empfehlenswerte Internetseiten mit aktuellen Ticker‑ oder News‑Feeds, die sich gut eignen, um Entwicklungen bei Cyberangriffen, Infrastruktur‑Störungen und Sicherheit in Europa und global zu verfolgen. Viele davon bieten Live‑Updates, RSS‑Feeds oder thematische Übersichten:

🛡️ 1. EuRepoC – Critical Infrastructure Tracker

🔗 Critical Infrastructure Tracker – EuRepoC – Cyberattack Tracker

Täglich aktualisierte Übersicht zu Angriffen auf kritische Infrastruktur in Europa mit Klassifizierung nach Sektor, Angriffsart und Akteur – ideal für Monitoring. (eurepoc.eu)

📰 2. WELT – Hacker & Cyberangriffe

🔗 WELT: Hacker – aktuelle News zu Cyberangriffen

Kontinuierlich aktualisierte Deutsch‑sprachseite mit News zu Hackern, Angriffen auf Behörden, Unternehmen und kritische Systeme. (DIE WELT)

💻 3. DVIUS – Cyber Attack Intelligence Feed

🔗 DVIUS: Live Cyber Attack Intelligence Feed

Threat‑Intelligence‑Feed mit laufenden Zahlen zu aktiven Bedrohungen, Ransomware‑Zahlen usw. Gut für situative Einschätzungen (u. U. als Dashboard oder API nutzbar). (dvius.net)

🔐 4. BSI – Bundesamt für Sicherheit in der Informationstechnik

🔗 https://www.bsi.bund.de – Offizielle Warnmeldungen & Lageberichte

Regelmäßig veröffentlicht das BSI Warnungen, Lagebilder und Warn‑Ticker zu IT‑Sicherheit, Schwachstellen und Cybervorfällen in Deutschland (inkl. kritischer Infrastruktur). (Handwerkskammer Region Stuttgart)

🧱 5. Heise Security / heise.de

🔗 https://www.heise.de/security/ – Deutschsprachiger Sicherheits‑Ticker

Einer der etabliertesten Security‑Ticker in Deutschland mit sehr häufigen Updates zu Malware, Hackerangriffen und Schwachstellen. (RSS‑Feed verfügbar.) (Handwerkskammer Region Stuttgart)

🌍 6. The Hacker News

🔗 https://thehackernews.com – Internationaler Cybersecurity‑Ticker

Große englischsprachige Quelle für Echtzeit‑News zu Cyberangriffen, Datenlecks, Ransomware, Infrastruktur‑Vorfällen.

🏛️ 7. ENISA News & Alerts (EU‑Agentur für Cybersicherheit)

🔗 https://www.enisa.europa.eu/news – Aktuelle EU‑Sicherheitsupdates

Regelmäßige Reports, Alerts und Warnungen zu Bedrohungen, auch zu kritischer Infrastruktur in der EU.

📊 8. CERT‑Portale (nationalspezifische CERTs)

Beispiele (mit eigenen Tickern / Alerts):

- BSI‑CERT (Deutschland)

- GovCERT (EU / nationale Regierungs‑CERTs)

- US‑CISA (international relevant)

CERTs bieten RSS‑Feeds und E‑Mail‑Warnungen zu neu entdeckten Schwachstellen und Attacken.

📰 9. SecurityWeek / Security Affairs

🔗 https://www.securityweek.com – Englisch, globaler Sicherheits‑Ticker

Tägliche News zu Cyberangriffen, die auch Europa betreffen – geeignet für Lagebeobachtung im Kontext geopolitischer Angriffe.

🌐 10. Reddit – r/cybersecurity

🔗 https://www.reddit.com/r/cybersecurity/ – Community‑Ticker und Diskussionen

Während nicht immer offizieller Ticker, liefert diese Community oft sehr schnelle Hinweise auf aktuelle Vorfälle, Indikatoren und Diskussionen – geeignet als ergänzende, schnelle Quelle. (Reddit)

📌 Tipps zur Nutzung

✔️ RSS/Telegram/Newsletter nutzen

Viele dieser Seiten bieten RSS‑Feeds oder Newsletter – ideal für automatisierte Alerts.

✔️ Mehrere Quellen kombinieren

Ein einzelner Ticker gibt kein vollständiges Lagebild – kombiniere nationale (BSI, CERT) mit internationalen Quellen.

✔️ Themenspezifisch filtern

Achte auf Tags wie „critical infrastructure“, „cyberattack“, „DDoS“, „Ransomware“.

🔍 Schnelle Orientierung

| Ressource | Fokus | Sprache | Live‑Ticker/Alerts |

|---|---|---|---|

| Critical Infrastructure Tracker | Infrastruktur‑Vorfalltracker | Englisch | ✔️ |

| WELT Hacker | News | Deutsch | ✔️ |

| DVIUS Intelligence Feed | Cyberattack Dashboard | Englisch | ✔️ |

| BSI Warnmeldungen | Amtliche Alerts | Deutsch | ✔️ |

| Heise Security | Security‑Ticker | Deutsch | ✔️ |

Perfekt! Dann fokussieren wir uns auf RSS-Feeds, die man direkt auf einer Website einbinden kann, um aktuelle Ticker zu Cyberangriffen, Infrastruktur und Sicherheit automatisch anzuzeigen. Ich liste dir die besten Quellen inklusive RSS-Links:

🛡️ 1. BSI – Bundesamt für Sicherheit in der Informationstechnik

- RSS: https://www.bsi.bund.de/DE/Presse/RSS/rss_node.html

- Meldungen zu IT-Sicherheit, Warnungen, kritischer Infrastruktur in Deutschland.

📰 2. Heise Security

- RSS: https://www.heise.de/rss/heise-atom.xml

- Deutschsprachiger Security-Ticker mit Updates zu Malware, Hackerangriffen, Cybercrime.

🌍 3. The Hacker News

- RSS: https://feeds.feedburner.com/TheHackersNews

- Englische News zu Ransomware, Cyberattacken, kritischer Infrastruktur weltweit.

🏛️ 4. ENISA (EU Cybersecurity Agency) – News

- RSS: https://www.enisa.europa.eu/news/feed

- Alerts und Reports zur EU-Infrastruktur und Cyberbedrohungen.

🧱 5. CERT-Bund (Deutschland)

- RSS: https://www.cert-bund.de/rss/

- Offizielle Warnmeldungen für Behörden und Unternehmen, inkl. Schwachstellen.

🔐 6. SecurityWeek

- RSS: https://feeds.feedburner.com/securityweek

- Englische Security-News global mit vielen Fällen, die auch Europa betreffen.

🌐 7. Critical Infrastructure Tracker / EuRepoC

- RSS / Feed: Wird über API angeboten, z. B. https://eurepoc.eu/critical-infrastructure-tracker/api

- Übersicht zu Angriffen auf kritische Infrastruktur in Europa.

🧩 Tipps zur Einbindung auf Websites

- Direkte RSS-Einbindung

- CMS wie WordPress, Joomla oder Drupal: Plugins für RSS-Feeds

- HTML/JS-Widgets:

<iframe>oder<script>-basierte Feed-Reader

- Automatische Aktualisierung

- Intervalle 5–30 Min (je nach Ressource)

- Cache nutzen, um Ladezeit zu optimieren

- Filter & Labeling

- Nur relevante Beiträge (z. B. Energie, Verkehr, Gesundheit) anzeigen

- Kleine Icons für Sektor + kurze Headline

- Designhinweis

- RSS-Feeds in kompakten Tickerleisten oder Sidebar

- Farblich dezent, keine Alarmfarben